Come hackerare un telefono: Una guida per principianti

Hackerare un telefono cellulare

Inserisci qui il numero di telefono del tuo obiettivo e il nostro strumento vedrà se questo telefono è hackerabile!

Gathering data...

Hackerare un telefono cellulare

VEDERE I DATI DEL TELEFONO HACKERATOLe recenti innovazioni tecnologiche hanno creato una cultura di oversharing. Siamo circondati da social media, chat, smartphone e altri strumenti che ci hanno permesso di mettere in mostra le nostre vite personali.

Questo porta di conseguenza a varie opportunità di sfruttamento per gli attori malintenzionati, che vorrebbero entrare in possesso di informazioni sensibili attraverso il monitoraggio del telefono cellulare. Quindi, come hackerare gli account personali? E’ possibile violare un telefono? Si può hackerare un iphone Sì.

Per mostrare quanto possano essere vulnerabili questi dispositivi, abbiamo eseguito una ricerca che copre diversi metodi per hackerare un telefono e che rispondono in modo affermativo alla domanda è possibile hackerare un iphone.

Da qui, impareremo anche come hackerare il telefono con il solo numero di telefono della vittima, così come come hackerare i messaggi del telefono di qualcuno con l’aiuto di alcune app straordinarie. Il tutto da remoto e senza toccare il cellulare della vittima.

Ma attenzione, questo articolo è solo a scopo educativo. Alcuni metodi discussi in questo articolo sono illegali e non dovrebbero essere presi alla leggera. Quindi leggete pure questa guida hacker principianti. Ma fate buon uso delle indicazioni qui riportate.

C’è un modo per hackerare il telefono di qualcuno a distanza gratuitamente?

Il metodo più affidabile è quello di considerare l’acquisto di un’applicazione per entrare nel telefono di qualcuno, invece di optare per soluzioni online ”gratuite” dal momento che non esistono soluzioni gratuite affidabile che funzioni per raggiungere l’obiettivo del hackerato il telefono.

Anche se c’è un gran numero di siti web che offrono funzioni di hacking gratuite per ottenere un cellulare hackerato, questi, o sono truffe o contengono malware. Come regola generale, dovresti stare lontano da questi siti web. L’unico metodo funzionante per accedere al telefono di qualcuno è l’utilizzo di applicazioni spia. Tuttavia, richiedono l’acquisto di un piano di abbonamento.

Come hackerare il telefono di qualcuno usando il suo numero di telefono

Se decidi di hackerare qualcuno senza toccare il suo telefono, il processo è abbastanza facile. Ti spiegheremo tutto qui sotto, in dettaglio. Una grande app spia da tenere d’occhio è mSpy che ci permette di raggiungere l’obiettivo dell’hackerato cellulare.

Ecco come è possibile utilizzare mSpy per accedere al telefono di qualcuno senza toccarlo.

Come hackerare un cellulare Android di qualcuno da remoto

Anche se la maggior parte delle funzioni possono essere eseguite senza toccarlo, sarà comunque necessario ottenere un accesso fisico una tantum al dispositivo per installare il software.

È necessario acquistare un piano di abbonamento → registrarsi per un account → scaricare il file di installazione → installarlo sul telefono desiderato.

Se ti sei chiesto come hackerare un telefono Android da un computer in remoto – mSpy è la soluzione adatta a te. Puoi accedere a tutti i file del telefono attraverso il loro pannello di controllo utente sul tuo PC.

In generale, il processo richiede meno di cinque minuti per essere completato, e l’applicazione verrà eseguita silenziosamente in background. Questo rende quasi impossibile che il dispositivo di destinazione sappia di essere spiato.

Come hackerare un iPhone di qualcuno da remoto

Se il vostro obiettivo ha un dispositivo iOS, allora il processo è molto più comodo e può essere eseguito interamente in remoto

Tuttavia, per hackerare un iPhone, si dovrà ottenere l’accesso alla password per hackerare iCloud del bersaglio e altre credenziali.

Poi, è possibile inserire le loro credenziali nell’app spia e ottenere l’accesso completo al loro dispositivo. Usiamo di nuovo mSpy come esempio.

mSpy utilizza questi dati per creare un clone del loro telefono, permettendoti di monitorare tutte le loro attività sull’iPhone. Queste caratteristiche a distanza rendono mSpy una delle migliori app spia nascoste per Android.

Come hackerare l’iPhone di qualcuno senza avere il suo telefono – mSpy

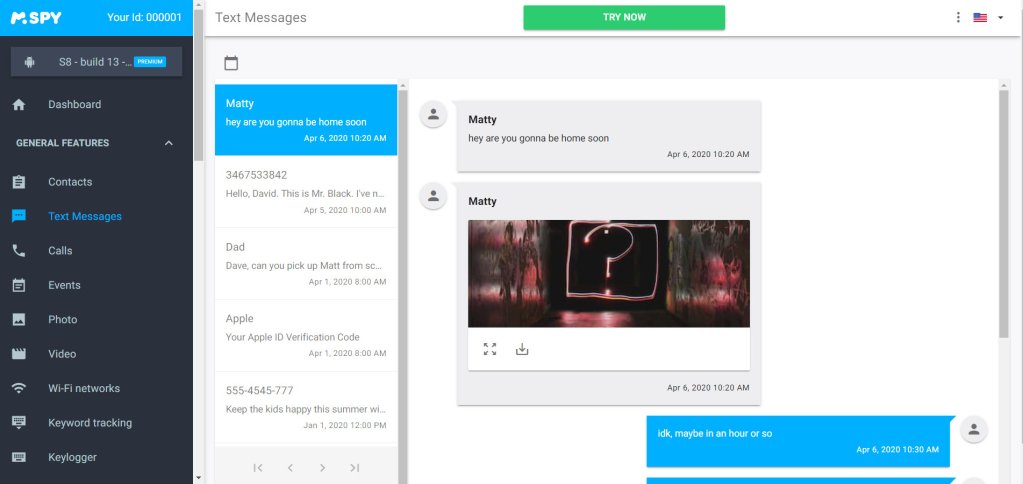

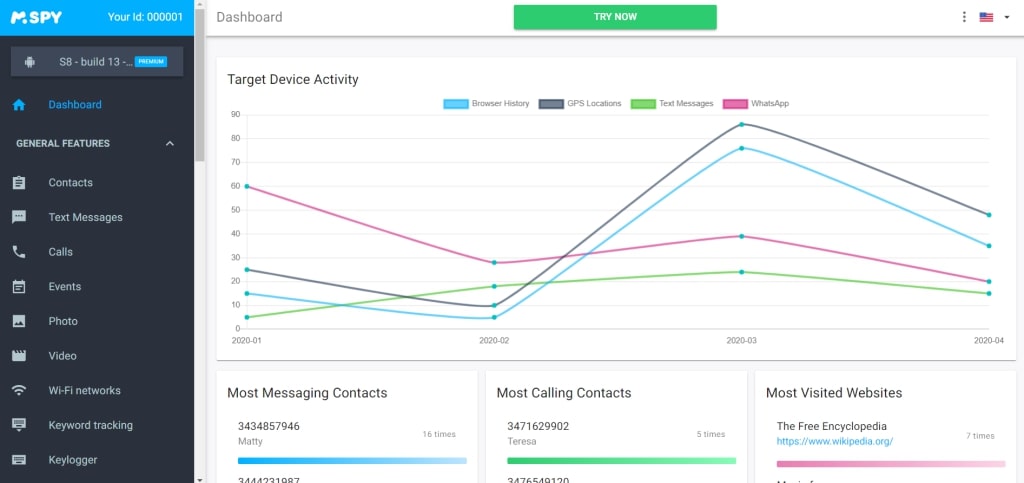

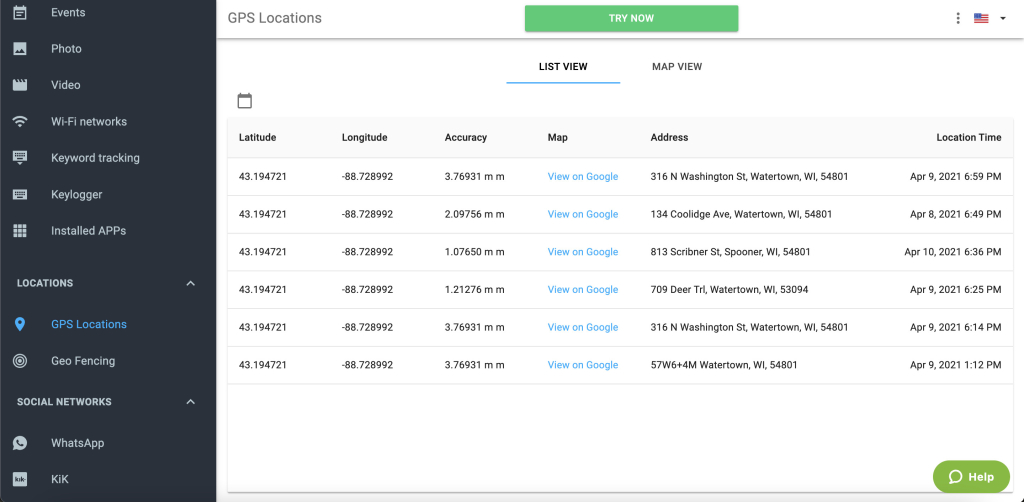

mSpy è la migliore app per spiare e monitorare le attività di qualcuno sul proprio cellulare, iPhone o Android che sia. mSpy app dà infatti, all’utente il controllo completo su tutto ciò che succede sul cellulare di destinazione. Tra le varie funzioni infatti potresti scoprire tutto sulle chiamate, sui messaggi di testo, sui social media così come il monitoraggio della loro posizione del telefono cellulare.

Facile ed intuitivo, presenta anche una versione demo gratuita sul loro sito web.

mSpy è considerata una delle principali app di spionaggio per le sue innumerevoli caratteristiche. Infatti tramite questa app potrai navigare facilmente tra le funzione di in modo da poter vedere tutte le informazioni importanti dal nome del mittente di un messaggio o di una chiamata ai timestamp, il contenuto del messaggio, ecc.

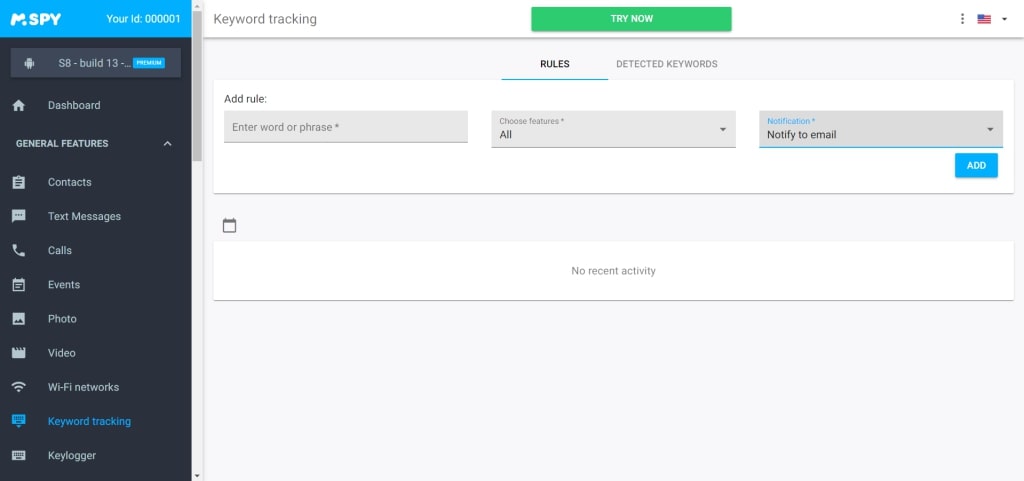

Inoltre questa app offre anche un filtro Keyword Tracking che ti permette di inserire una parola specifica e localizzarla ovunque sull’iPhone di destinazione. Inoltre è possibile ricevere via email tutte le notifiche su una data ricerca o parola chiave. Questo lo rende un’ottima app per spiare l’iPhone senza che se ne accorga.

Le funzionalità di mSpy

Qui di seguito vi riportiamo le principali caratteristiche che rendono quest’app unica nel suo genere:

1. Cruscotto pulito: consente di controllare tutti i dati del telefono di destinazione in un unico posto. Un pannello di controllo intuitivo e facile da usare che ci mostra dati importanti e meno come ad esempio: l’uso della memoria, il modello del telefono cellulare, la durata della batteria, le informazioni sul sistema operativo e le informazioni di sincronizzazione.

2. Controllo da remoto: in questo caso non occorre accedere al cellulare oggetto di spionaggio. E’ possibile controllarlo da remoto, cancellare i dati quando si perde il telefono, riavviarlo e cancellare i registri. Ed infine anche l’esportazione di registri in CSV e altri formati di file.

3. Impostazioni flessibili: è possibile personalizzare le impostazioni in base alle nostre preferenze.

4. Compatibilità: compatibile sia con la piattaforma Android che iOs

Come hackerare un altro telefono con mSpy?

E’ una tra le migliori spyware per iPhone che permettono lo spionaggio senza installare software sul cellulare di destinazione. E nel caso degli iPhone sono necessarie solo le credenziali di iCloud per iniziare a tracciare un dispositivo di destinazione.

Ecco una guida passo dopo passo su come impostare il software di monitoraggio su iOS:

- Creare un account web con l’app di spionaggio iscrivendosi con la propria email e password.

- Selezionare il sistema operativo del dispositivo di destinazione.

- Pagare l’opzione di abbonamento scelta.

- Accedere al sito web dell’app e cliccare su“Start Monitoring“.

- Inserisci le credenziali iOS dell’obiettivo e verificarle.

- Disabilita la verifica a due fattori sul telefono di destinazione, se presente.

- Scegliere il dispositivo di destinazione per il monitoraggio.

- Finalizzare l’installazione.

È possibile entrare nel telefono di qualcuno senza toccarlo?

Anche se hackerare un telefono a distanza, o solo conoscendo il numero di telefono della vittima è possibile, non è così facile da eseguire.

Non c’è un’app di hacking universale che vi darà accesso a tutto e tutti.

Se sei un utente smanettone del computer o un nerd avanzato che sa come scrivere programmi, puoi utilizzare metodi più sofisticati per raggiungere il tuo obiettivo su come hackerare un computer o un telefono. Ma di questo ne discuteremo alcuni più avanti nell’articolo.

D’altra parte, se sei un principiante, usare un software già pronto potrebbe essere un’opzione migliore e più efficace. Questo in definitiva fa quello che farebbe qualsiasi altro strumento di hacking – ti permette di leggere i messaggi di testo di qualcuno, vedere i suoi social media, tracciare la sua posizione, ecc.

Tuttavia, tenete a mente che la maggior parte di questi strumenti e tecniche richiedono l’accesso fisico del hacker telefono.

Hackerato telefono con un keylogger

Un keylogger è un altro efficace metodo di hacking che è abbastanza facile per i principianti.

Non è necessaria alcuna conoscenza preliminare, né alcuna abilità di programmazione. Tuttavia, sarà necessario ottenere l’accesso fisico al dispositivo della vittima per installare l’applicazione.

Keylogger funziona memorizzando ogni battitura che una persona fa sul suo telefono cellulare. Quindi, sarà in grado di mettere insieme ogni testo, ogni password e ogni indirizzo e-mail.

Quando si tratta di keylogger per principianti, consigliamo vivamente mSpy

Il keylogger di mSpy è facile da usare e ci vogliono un paio di minuti per installarlo e configurarlo.

Ecco come fare:

- Acquista il keylogger mSpy.

- Trova un modo per installare l’app sul telefono o sul pc nel caso tu ti stia chiedendo come hackerare un pc della vittima. Nel caso dell’iPhone ricordiamo che è possibile farlo anche da remoto conoscendo le credenziali iCloud.

- Una volta fatto, siediti e rilassati.

Tutti i dati saranno trasmessi al tuo dispositivo, e potrai usarli per accedere agli account e ai dispositivi della vittima.

Consiglio professionale: Raccomandiamo di scegliere un’opzione a pagamento perché la maggior parte dei keylogger gratuiti che si possono trovare online sono stati corretti con malware, o semplicemente non funzionano.

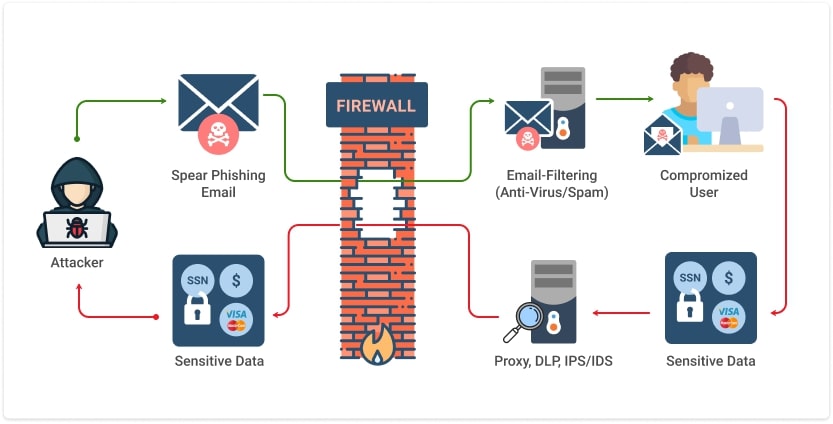

Hackerare telefono: come entrare nel telefono di qualcuno con il phishing

Se ti sei mai chiesto come violare un telefono Android inviando un link, il phishing è la risposta che fa per te. Quindi, come funziona il phishing? Come è possibile scoprire se attraverso un messaggio iphone è stato hackerato? O meglio come è possibile che con un messaggio iphone hackerato?

Il phishing è uno dei modi più popolari per violare un telefono perché non richiede alcun accesso fisico.

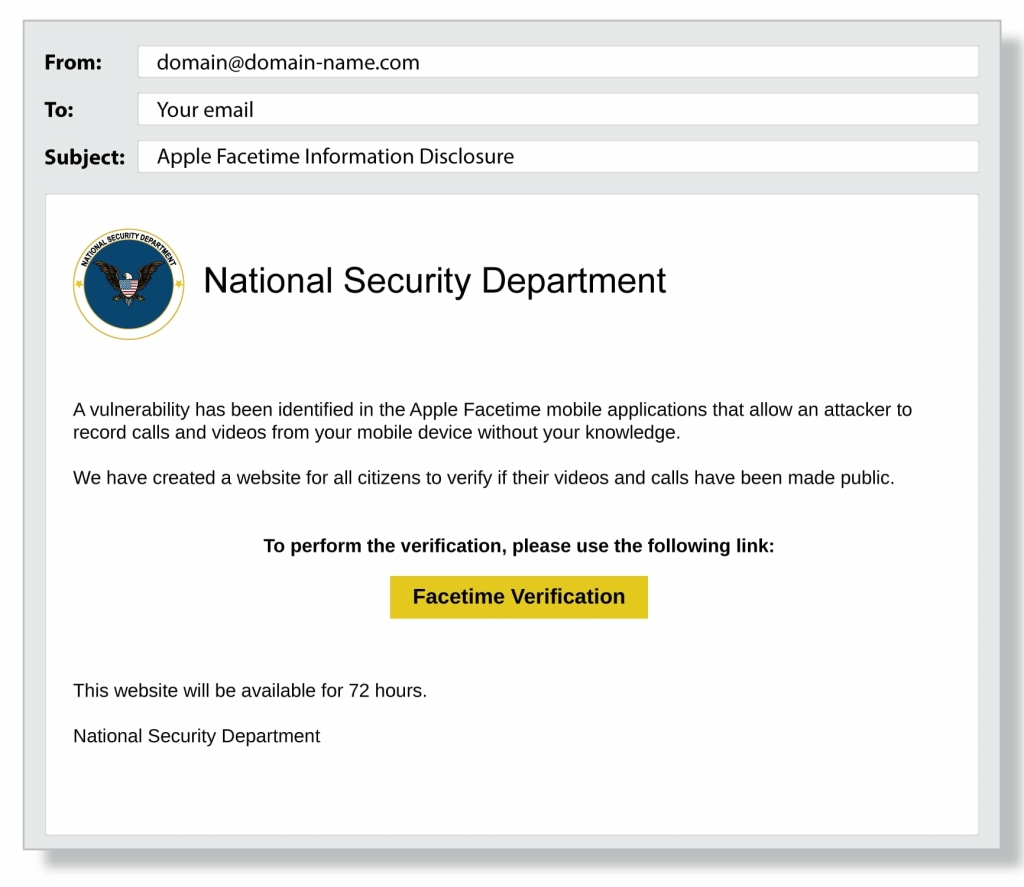

L’obiettivo viene contattato via e-mail o SMS. L’intero scopo è quello di far credere al bersaglio che la tua email sia legittima e di convincerlo ad aprire un link che hai precedentemente creato.

Questo di solito viene fatto impersonando una vera azienda o organizzazione.

Tuttavia, ci vuole un po’ di pazienza e attenzione ai dettagli.

Ecco come fare:

- Decidete quale organizzazione volete impersonare.

- I tipi più popolari includono compagnie di pagamento (PayPal, Payoneer), banche, ecc.

- Creare un sito web falso che assomigli il più possibile all’originale.

- Fai attenzione alla grammatica, alla punteggiatura e ad altri dettagli, perché un singolo errore può tradirti. Assicurati di includere una pagina di login.

- Ottenere il numero di cellulare o l’email dell’obiettivo

- Crearel’e-mail.

- Assicurati che il nome utente e il nome del dominio siano il più vicino possibile all’originale. Se stai impersonando PayPal, per esempio, compra un dominio che sia qualcosa come pay-pal.net, pay-pal.org, ecc.

- Scrivi un’emai lo un testo che dice che è necessaria un’azione urgente sul conto.

- Potete dire che il conto del bersaglio deve essere verificato, che il loro conto è stato violato, o qualcosa di simile. Ad esempio: messaggio iphone è stato hackerato.

- Assicurati di includere un logo e altri dettagli per farlo sembrare credibile.

- Includi un link di accesso.

- L’obiettivo è far sì che la vittima apra il link e inserisca le sue credenziali di accesso.

- Invia l’email/testo e aspetta una risposta.

- In caso di successo, la vittima avrà effettuato l’accesso al sito web falso e inserito le proprie credenziali.

- Poi, utilizzare le informazioni ottenute per violare i loro telefoni cellulari o accedere ad altri account.

Tieni presente, però, che la tua e-mail potrebbe finire nella cartella Spam, impedendo alla vittima di aprirla. Per questo motivo, inviare un sms potrebbe essere un’opzione migliore.

Come entrare in un telefono usando metodi avanzati di hacking

D’altra parte, ci sono un sacco di altre forme più aggressive per hackerare un telefono.

Tuttavia, tenete a mente che questi attacchi sono per utenti avanzati che hanno una precedente esperienza di codifica, quindi non tutti sono in grado di eseguirli. Inoltre, questi metodi sono così avanzati che è possibile utilizzarli per violare la fotocamera del telefono di qualcuno o anche per tracciare la sua posizione.

Poiché questo articolo è adatto ai principianti, non andremo in profondità su come eseguirli.

Quando si tratta di attacchi di hacking avanzati, ecco cosa impareremo:

- Come hackerare un telefono Android da remoto usando un attacco “cloak and dagger” – questo metodo è solo per telefoni Android

- Come eseguire un attacco con messaggio di controllo

- Come hackerare il cellulare di qualcuno con IMSI Catcher o Stingray

- Come hackerare il cellulare di qualcuno usando la vulnerabilità SS7

- Come assumere un hacker professionista

Come hackerare qualcuno con il metodo Midnight Raid

Il metodo delle incursioni di mezzanotte non è precisamente adatto ai principianti, ma gli utenti non avanzati possono comunque farlo funzionare.

Il processo è piuttosto facile, e tutto l’equipaggiamento di hacking di cui hai bisogno è un laptop abilitato al Wi-Fi, un’applicazione WAP Push, un software per il recupero dei dati e due telefoni.

Un telefono fungerà da modem GSM per il portatile, mentre l’altro telefono riceverà le informazioni. Questo metodo è chiamato “raid di mezzanotte” perché di solito viene eseguito mentre la vittima dorme.

Ecco come hackerare un telefono usando questo metodo:

- Individuare il dispositivo bersaglio.

- Invia un messaggio di testo al telefono dell’obiettivo che dice qualcosa come: “Sei stato hackerato”

- Questo messaggio dovrebbe essere seguito da un messaggio push che richiede alla vittima di installare un “software di sicurezza” Creerete questo messaggio utilizzando l’applicazione WAP Push message.

- Il messaggio push viene consegnato in modo da attivare il browser. Quindi, la vittima non ha nemmeno bisogno di cliccare sul link.

- Una volta fatto, il processo inizierà. L’app per il recupero dei dati ti fornirà il numero IMSI del telefono, che è un ID unico del telefono.

- È inoltre possibile utilizzare l’app per recuperare altre informazioni, come la lista dei contatti.

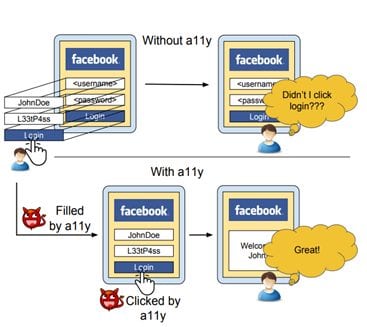

Come hackerare i telefoni con l’attacco Cloak and Dagger

L’attacco Cloak and dagger è una forma più recente di hackeraggio che colpisce i dispositivi Android.

Funziona consentendo ad un’app dannosa di controllare completamente il ciclo di feedback dell’UI, dando così accesso senza ostacoli al telefono. L’utente di solito non si accorge che il suo telefono è infettato.

Per avere successo, questo attacco richiede solo due permessi.

Gli attaccanti possono estrarre password, pin e molte altre informazioni sensibili. E c’è di più, questo exploit resta sempre attivo, e non ci sono correzioni note.

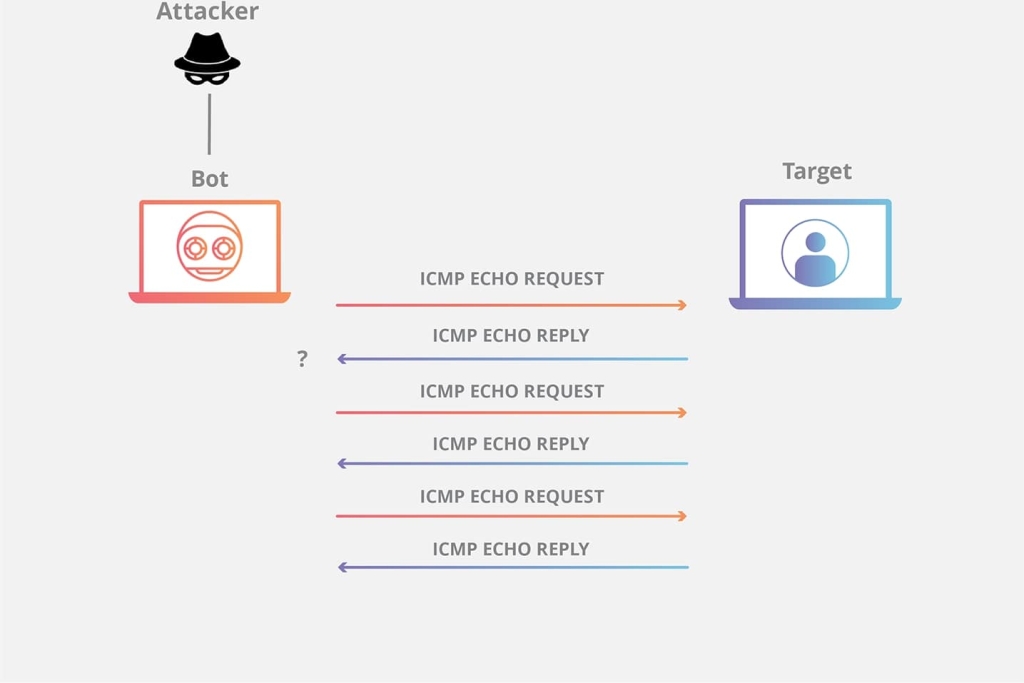

Come hackerare a distanza un telefono con l’attacco Control Message

Un attacco con messaggio di controllo è un altro modo avanzato per violare un telefono e questo include l’invio di un messaggio di controllo al dispositivo di destinazione.

Il messaggio di controllo viaggia sulla rete GSM e finisce nel telefono della vittima che è connesso a una rete Wi-Fi.

E’ anche possibile utilizzare toolkit dedicati per sniffare il traffico internet o deselezionare SSL in modo da rendere il dispositivo vulnerabile.

Quindi, se vi siete mai chiesti come hackerare un telefono attraverso il WiFi – questo è esattamente il modo in cui potete farlo.

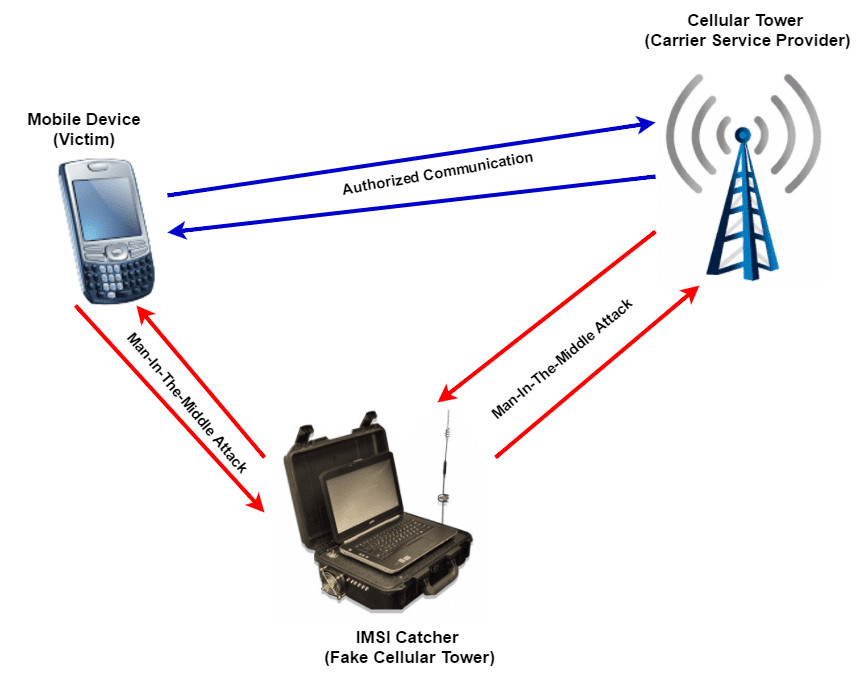

Come hackerare uno smartphone con IMSI Catcher o Stingray

IMSI Catcher o Stingray hacking predano la debolezza dei protocolli di sicurezza che si trovano nei sistemi operativi degli smartphone. Un telefono Android può identificare un ripetitore attraverso il suo numero IMSI.

Poiché il telefono si connette sempre alla torre più vicina, gli hacker possono usare questa conoscenza e creare false torri.

Se un dispositivo si connette alla falsa torre, rimane vulnerabile all’hacking e allo spionaggio.

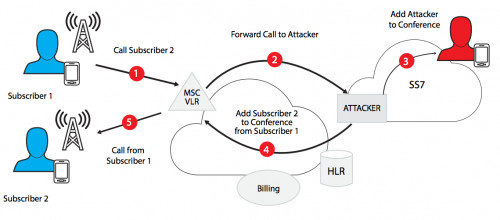

Come hackerare un telefono cellulare da remoto gratuitamente usando il tracciamento mobile SS7

La vulnerabilità SS7 permette agli hacker di intercettare i messaggi SMS, le telefonate e la posizione dell’utente.

SS7 sta per Signaling System No 7, ed è un meccanismo che collega una chiamata all’altra. È stato scoperto che SS7 ha una vulnerabilità che può essere sfruttata dagli hacker.

Vale a dire, se accedono al sistema SS7, hanno lo stesso accesso dei servizi di sicurezza.

Hackerare un telefono assumendo un hacker professionista

Assumere un hacker professionista è difficile perché nessun hacker è autorizzato a pubblicizzare liberamente i propri servizi su internet né tantomeno il loro numero hacker. La maggior parte delle loro attività sono illegali, dopo tutto.

Tuttavia, in teoria, trovare un hacker può essere di solito eseguito tramite il Dark Web o alcuni forum di hacking. E’ quasi anche possibile richiedere numero di telefono di un hacker.

Tenete a mente, però, che non si può mai sapere se una persona conosciuta a caso nel mondo dell’online è un vero hacker, o se è lì solo per prendere i vostri soldi. Potrete anche arrivare ad ottenere un messaggio hacker iphone. Ma nessuno avrà mai la certezza che non sia in corso una truffa o meno.

Quindi, vi raccomandiamo vivamente di non prendere questa strada. Ci sono più rischi che benefici, e potresti finire per essere quello che è stato hackerato. Meglio un app per hacker.

Numero di telefono hackerato con la clonazione del MAC Address

Ti stai chiedendo del telefono hackerato cosa fare? Telefono hackerato iphone?Devi sapere che esistono altri sistemi, molto più complessi che spesso portano a danni irreversibili. Uno di questi è attraverso l’uso del MAC Address. Un indirizzo MAC (dove MAC sta per Media Access Control) è un indirizzo fisico, sempre composto da 12 caratteri alfanumerici, che viene utilizzato per identificare univocamente un dispositivo collegato a una rete.

Questo sistema però non si presenta completamente sicuro tanto che alcune volte succede che il MAC address viene clonato. Se ciò avviene, lo spionaggio di un cellulare è a un dito di schioppo.

Infatti, devi sapere che tramite il sistema del MAC Address è possibile mettere in atto delle restrizioni . Queste ultime faranno sì che solo ad alcuni dispositivi verrà permesso di effettuare alcune operazioni in rete o di utilizzare determinati servizi e applicazioni.

A questo punto, devi anche sapere che i cybercriminali potrebbero “clonare” il tuo MAC Address e usarlo su altri dispositivi. Così facendo, clonato il MAC Address, possono accedere ad alcune applicazioni e servizi che usano questo dato come identificato, finendo quindi con l’accedere a tuoi dati sensibili.

Conclusione

Come potete vedere, ci sono molti modi diversi di hackerare il proprio telefono. E molte altre soluzioni per capire come vedere se il telefono è hackerato o anche per capire come si hackera un computer. Dunque se stai cercando la soluzione su come diventare un hacker su android, qui hai potuto trovare molte alternative. Mentre alcuni metodi sono più efficaci di altri, vi consigliamo vivamente di non infrangere alcuna legge o mettere in pericolo la privacy di nessuno con il tuo obiettivo di hacker nel telefono. Al contrario è molto meglio ricorrere all’aiuto di app di monitoraggio legittime come mSpy per hackerare cellulare.